Med modern hårdvara kanske du tror att Android-smarttelefoner är svårare att kompromissa. Men cyberhot har utvecklats och introducerat mer sofistikerade metoder för att äventyra din enhet. Ett nyupptäckt fall visar nu att Android-enheter är inriktade på skadlig programvara som stjäl information direkt från skärmen.

Säkerhetsforskare från flera amerikanska universitet har beskrivit ett framväxande hot i ett vitt papper. Den använder teknik för pixelstöld och kallas för närvarande ”Pixnapping”. Ännu mer oroande är att det inte kräver någon ändring i behörighetsnivåer, vilket gör det till en av de farligaste typerna av skadlig programvara som identifierats hittills.

-

Läs också: Dessa populära Android-smarttelefoner är under attack

En app som läser din skärms pixlar

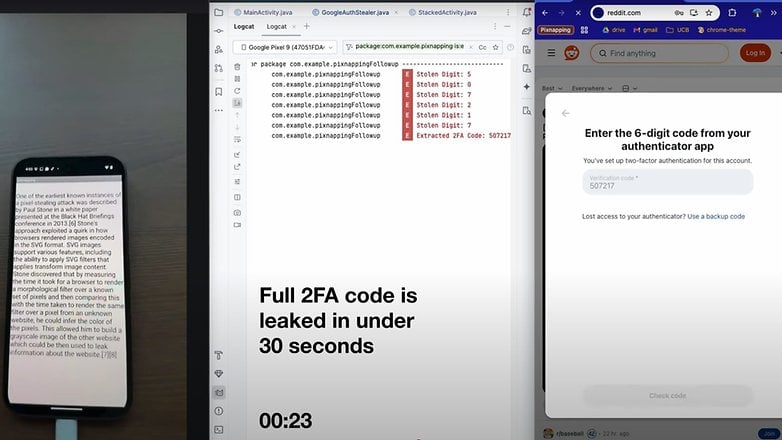

Hotet involverar en skadlig app som riktar sig till Android-enheter, inklusive Google Pixel och Samsung Galaxy-smarttelefoner. Det fungerar genom att läsa varje pixel på skärmen genom upprepade skärmdumpar i bakgrunden och sedan sammanställa data till ett läsbart format. Den här tekniken kan användas för att spionera på känsliga meddelanden, lösenord och tvåfaktorsautentiseringskoder från appar som Google Authenticator.

Forskargruppen visade hur attacken fungerar. När skadlig programvara är installerad börjar den fungera tyst i bakgrunden. I ett exempel har appen lyckats läsa koder från Authenticator-appen utan användarmedvetenhet.

Pixnapping har visat sig extrahera känsliga data som 2FA-koder från appar som använder pixel-stöldteknik. / © Pixnapping

Denna stulna data skickas sedan till en fjärrserver som kontrolleras av angriparna. Därifrån kan de komma åt konton och utföra ytterligare åtgärder, som att ändra inställningar eller göra köp i finans- och detaljhandelsappar.

Ytterligare tester visade att effektiviteten hos skadlig programvara varierar beroende på enhet. Nyare modeller är mer motståndskraftiga, men inte immuna. Till exempel var återställningsgraden för tvåfaktorskoder 53 % på Pixel 9, jämfört med 73 % på Pixel 6. Tiden som krävdes för att extrahera koderna skilde sig också, med 25,3 sekunder på Pixel 9 och 14,3 sekunder på Pixel 6.

Enligt rapporten, även om datadelning vanligtvis är begränsad för appar och webbplatser, utnyttjas ett kryphål i Android API:er av skadlig programvara för att läsa och tolka pixeldata på skärmen.

Google har inte helt åtgärdat hotet

Forskarna rapporterade felet, märkt CVE-2025-48561, till Google i februari. Företaget utfärdade en partiell korrigering i säkerhetsuppdateringen från september, men patchen löser inte sårbarheten helt. Google har uppgett att en mer omfattande uppdatering är planerad.

Medan vi väntar på en permanent åtgärd kan användare vidta åtgärder för att skydda sina enheter. Detta inkluderar uppdatering av operativsystem och appar till de senaste versionerna. Det är också tillrådligt att aktivera inbyggda skydd, undvika att installera tredjepartsappar från okända källor och regelbundet granska appbehörigheter.

För bättre säkerhet, överväg att använda hårdvarubaserad tvåfaktorsautentisering istället för att enbart förlita sig på mjukvarulösningar från tredjepartsappar.

Vilka åtgärder rekommenderar du för att skydda enheter och data från den här typen av attacker? Vi välkomnar dina förslag i kommentarsfältet.

Via: Malwarebytes