Enligt de senaste rapporterna, nyligen, en studie genomförd gemensamt av forskarna från några välkända universitet som tydligt visar att Android upplåsningsmönstret enkelt kan hackas genom att använda denna enkla metod.

HACKA valfritt Android-mönsterlås med denna enkla metod

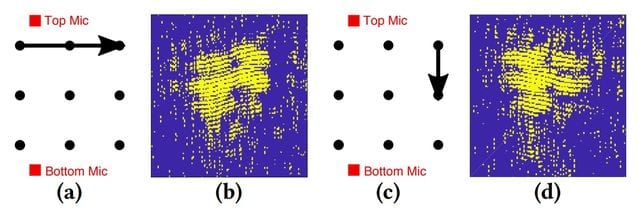

Ett ekolod fungerar genom att sända ut akustiska signaler under vattnet, därför är dessa vågor som färdas i den marina miljön och när de kolliderar med ett föremål studsar de och återgår därmed till utgångspunkten. Vanligtvis tolkar en ubåt eller ett fartyg helt enkelt signalerna och kartlägger botteninspelningen helt enkelt för att känna igen de möjliga farorna.

Tekniken utvecklades snabbt under första världskriget och har fulländats under åren. Ett sekel senare pratar ett team av forskare från University of Lancaster (Storbritannien) och Linköping (Sverige) om att hacka en Android-telefon genom att gå in genom dess upplåsningsmönster.

För att uppnå detta har de tidigare varit tvungna att göra om telefonen till ett ekolod. Inget konstigt om vi tar hänsyn till att en smartphone inte sänder ut ljudvågor, utan radiovågor.

För att lösa detta ”problem” skickar forskare därför ljud (ohörbart för människor) genom högtalarna och samlar (genom mikrofonen) ekot som uppstår när någon ritar sitt upplåsningsmönster på skärmen. Skicka sedan data till en extern server, träna dem med maskininlärning (automatisk inlärning) och på några minuter returnerar systemet lösenordet för att skriva in i Android-enheten.

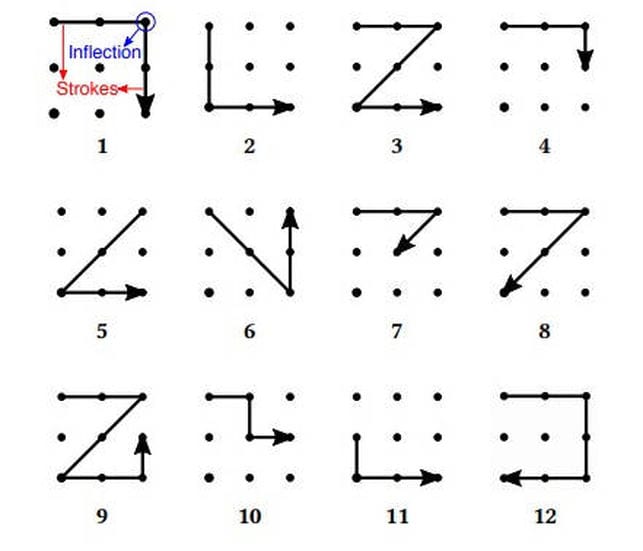

I ett upplåsningsmönster finns det 400 000 möjliga kombinationer. Forskare från båda universiteten har förlitat sig på en tidigare studie som säkerställde att endast genom att ange 12 kombinationer är 20 % av de Android-enheter som för närvarande finns på marknaden hackbara. Härifrån har de utvecklat och tränat sonarSnoop (namnet de har gett till mjukvaran) och fått på bara fyra försök att gissa en av dessa 12 kombinationer. För detta måste angriparen gå in i offrets telefon eller åtminstone få tillgång till högtalaren och mikrofonen.

Först i augusti förra året svärmade mer än 300 appar som tillät DDoS-attacker mot andra enheter runt om i världen på hyllorna i Google Play Store. I maj 2017 publicerade ett team av oberoende forskare att Play Store hade upp till 234 applikationer som bad om att få tillgång till telefonens mikrofon.

För att genomföra studien, ”förutsatte vi att en skadlig programvara som poserade som en bra applikation laddades ner till offrets smartphone,” Peng Cheng, en av författarna till studien publicerad på arxiv.org.

Skadlig programvara behöver inte blockera telefonen, sakta ner den eller visa permanenta banderoller, den behöver helt enkelt bara få tillgång till mikrofonen och högtalaren. ”Det är inte ovanligt att en installerad applikation använder dem, det är mycket troligt att användaren inte kommer att märka attacken”, fortsätter han.

När mobilen väl är infekterad börjar högtalarna avge ljud med en frekvens mellan 18 och 20KHz så att varje gång offret ritar mönstret studsar det resulterande ekot av ljudvågorna och ekolodseffekten uppstår.

Det är inte en omedelbar teknik eftersom ”angriparen kommer att behöva observera en serie av blockeringar”, enligt Peng. Även om det bara tar några sekunder att rita det, är det längre tid att analysera data: det är här automatisk inlärning kommer in i bilden.

Implikationerna på Internet of Things

”Detta händer efter att data har sparats och skickats till en fjärrserver som kontrolleras av angriparen”, fortsätter forskaren. Det är här mjukvaran tränas och dess effektivitet förbättras inför framtida attacker.

När man frågade om de redan har provat sin teknik för att försöka låsa upp skyddade mobiltelefoner med en upplåsningskod sa Peng nej. Det är därför de ännu inte har testat det på några Apple iPhones. Teknikjätten Apples iPhones är dock inte omöjliga: ett annat kinesiskt team av forskare lyckades hacka dem genom ultraljud för ett år sedan.

Ibrahim Ethem Bagci, Utz Roedig och Jeff Van är de andra tre forskarna som signerar arbetet med Peng. Utöver det faktum att hans teknik är genomförbar och tjänar till att avslöja upplåsande mönster, är konsekvenserna mer oroande.

Det är inte svårt att idag tänka på intelligenta högtalare som Google Home eller Amazon Echo anslutna till nätverket permanent eller på Internet of Things, materialiserade i tv-apparater, ugnar, mikrovågsugnar, kylskåp, klockor och en mängd vardagliga föremål.

”Om en angripare kontrollerar ljudsystemet på dessa enheter, då kan han/hon använda dem för att observera användarna (rörelser, positioner, gester etc.) Därför kommer detta att ha vissa säkerhetsimplikationer som bör övervägas”, avslutar forskaren från University of Lancaster.

Så vad tycker du om detta? Dela helt enkelt alla dina åsikter och tankar i kommentarsfältet nedan.