Cybersäkerhetsforskare på Cado Security har identifierat en ny malware-as-a-service (MaaS) som riktar sig till macOS-användare och innehavare av kryptovaluta.

Den nya macOS skadliga programvaran kallad ”Cthulhu Stealer” upptäcktes först i slutet av 2023 och säljs som en tjänst på den mörka webben för $500 per månad.

Denna skadliga malwares huvudsakliga funktion är att extrahera känslig information från infekterade Mac-datorer, såsom webbläsarcookies, systemlösenord, sparade lösenord från iCloud-nyckelring, kryptovaluta-plånböcker från olika butiker, inklusive spelkonton, webbläsarinformation och till och med Telegram Tdata-kontoinformation.

Cthulhu Stealer är en Apple-diskavbildning (DMG) med två binärfiler designade för x86_64- och ARM-arkitekturer. Den är skriven i GoLang och klär ut sig som legitim programvara, och imiterar populära applikationer som CleanMyMac, Grand Theft Auto VI och Adobe GenP, skrev Cato Security-forskaren Tara Gould i en senaste Cado Security-rapporten.

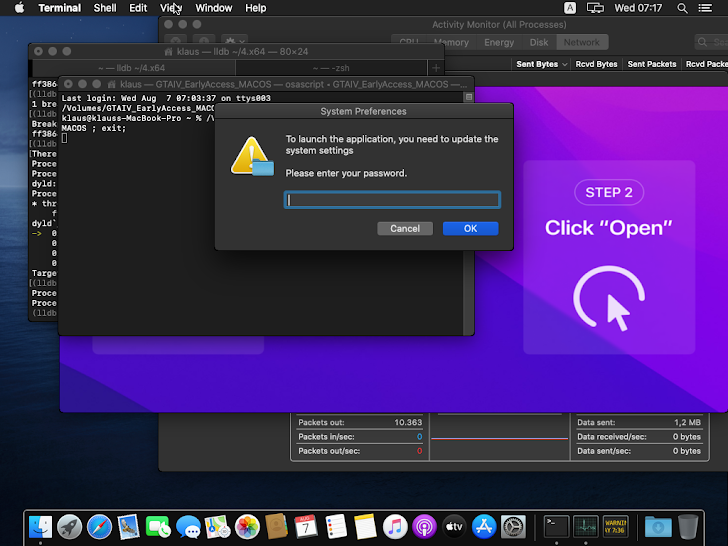

När användaren har monterat dmg-filen uppmanas användaren att öppna programvaran. Efter att filen, osascript, har öppnats, uppmanas användaren att ange sitt systemlösenord via macOS:s kommandoradsverktyg, som kör AppleScript och JavaScript.

Efter att ha angett det ursprungliga lösenordet, begär en andra uppmaning användarens MetaMask-lösenord. Den skapar sedan en katalog i ’/Users/Shared/NW’ för att lagra stulna referenser i textfiler.

Skadlig programvara är också utformad för att dumpa iCloud Keychain-lösenord i Keychain.txt med hjälp av ett verktyg med öppen källkod som heter Chainbreak. Den stulna informationen komprimeras och lagras i en ZIP-arkivfil, varefter den exfiltreras till en kommando-och-kontroll-server (C2) som kontrolleras av angriparna.

När Cthulhu Stealer skadlig kod får åtkomst, skapar den en katalog i ’/Users/Shared/NW’ med de stulna referenserna lagrade i textfiler. Den fortsätter sedan med att fingeravtrycka offrets system och samla in information inklusive IP-adress, systemnamn, operativsystemversion, hårdvara och mjukvaruinformation.

”Funktionaliteten och funktionerna i Cthulhu Stealer är mycket lika Atomic Stealer, vilket indikerar att utvecklaren av Cthulhu Stealer förmodligen tog Atomic Stealer och modifierade koden. Användningen av osascript för att fråga användaren om sitt lösenord är liknande i Atomic Stealer och Cthulhu, även med samma stavfel”, tillade rapporten.

Rapporter tyder dock på att hotaktörerna bakom Cthulhu Stealer kan ha upphört med sin verksamhet, enligt uppgift på grund av betalningstvister och anklagelser om att vara bedragare eller deltagande i en exit-bluff. Detta ledde till ett permanent förbud från marknaden där skadlig programvara marknadsfördes.

Även om macOS länge har ansetts vara ett säkert system, förblir skadlig programvara som riktar sig till Mac-användare ett ökande säkerhetsproblem. För att skydda sig mot potentiella cyberhot, rekommenderas användare att alltid ladda ner programvara från pålitliga källor, aktivera macOS:s inbyggda säkerhetsfunktioner som Gatekeeper, hålla systemet och apparna uppdaterade med de senaste säkerhetskorrigeringarna och överväga att använda välrenommerade antivirusprogram för att ger ett extra lager av skydd.